Quizás no muchas personas estén familiarizadas con el término, pero la esteganografía es la gran respuesta al interrogante que plantea este artículo. Es la que confirma que sí es posible ocultar código malicioso en imágenes; también videos, audios, PDFs y cualquier otro tipo de archivo ejecutable. En este sentido, ESET, compañía líder en detección proactiva de amenazas, analiza cómo es posible ocultar malware en fotografías, y cuáles son las principales señales de que la imagen pudo ser alterada.

La esteganografía se confunde con la criptografía, ya que ambas técnicas pueden proteger la confidencialidad de la información. En la criptografía la información está visible pero inteligible, es decir, se sabe que está ahí, pero solo teniendo la clave para su descodificación se puede acceder a la información. En cambio, la esteganografía está diseñada para que ni siquiera se pueda saber que hay información oculta. Para ello, existen diversas técnicas de ocultar la información, aunque la gran mayoría se basa en sustituir el bit menos significativo del mensaje original por otro que contenga el mensaje oculto.

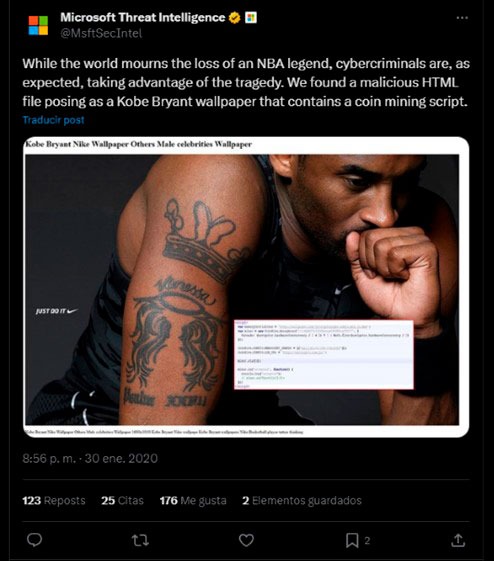

“La información almacenada de forma camuflada en los archivos tendrá un tamaño limitado por la capacidad del archivo visible, logrando de esta manera pasar completamente desapercibida. Se identificaron varios casos en los que las imágenes fueron utilizadas, de una forma u otra, para la distribución de código malicioso. Así, una imagen adorable de un gatito pudo ser usada como método de ocultación para otros archivos con malware o bien para descargar aplicaciones maliciosas en Android”, comenta Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica.

Al utilizar esteganografía en una imagen, según ESET, es probable que ésta se vea alterada, dando así la pauta de que ha sido modificada. Esta técnica permite ocultar el código en aquellos bits menos significativos de una imagen. Es decir, reemplazar la información de ciertos pixeles logrando que las alteraciones sean prácticamente imperceptibles, sobre todo si se utiliza formato PNG antes que el JPG, por las mayores posibilidades de codificación que ofrece.

“Es importante aclarar que hablamos de archivos multimedia normales, que tienen algunos píxeles o metadatos alterados y manipulados con mucha dedicación, pero no logran infectar si se los abre.”, agrega Gutiérrez Amaya de ESET.

Teniendo en cuenta la cantidad de fotos que se comparten en WhatsApp, Facebook o Instagram: ¿Cómo es que no estamos todos infectados con malware?

Si un archivo de imagen es alterado con código malicioso, es muy probable que se corrompa, que no cumpla con las normas del formato y no se muestre correctamente. Esto representa la primera alarma a la que se debe prestar atención y desconfiar.

En las redes sociales, por ejemplo, es aún más complicado que se comparta una foto con malware porque al subirse cambia su tamaño, se recomprime, al punto que puede ser recortada o corregir algún color de la imagen.

“Con las redes sociales como principal epicentro de intercambio de imágenes, es muy probable que los cibercriminales continúen ocultando malware en una imagen gracias a las facilidades de la esteganografía. Y si bien la infección no es tan fácil como con otros vectores, es importante prestar atención a ciertos detalles, como pequeñas diferencias en el color de la imagen, colores duplicados o si la imagen es mucho más grande que la original. Por supuesto, una solución de seguridad siempre será fundamental a la hora de detectar este y otro tipo de ataques”, concluye el experto de ESET Latinoamérica.

Fuente. ESET